Retour sur la HashiConf Europe 2022

La HashiConf Europe 2022 a eu lieu du mardi 21 au mercredi 22 Juin. Le premier jour a été dédié aux infrastructures et application (Nomad, Terraform, Waypoint et Packer). Le deuxième jour a été consacré à la sécurité (Vault, Boundary et Consul).

Plusieurs annonces (notamment autour de HashiCorp Cloud Platform) ont été faites sur les produits et voici un récapitulatif de ce qui a été dit sur ces 2 jours.

Article co-écrit avec Mehdi Laruelle

Les annonces de la HashiConf Europe 2022

Terraform

La Keynote du jour 1 est accessible sur YouTube ainsi que pour la Keynote du jour 2.

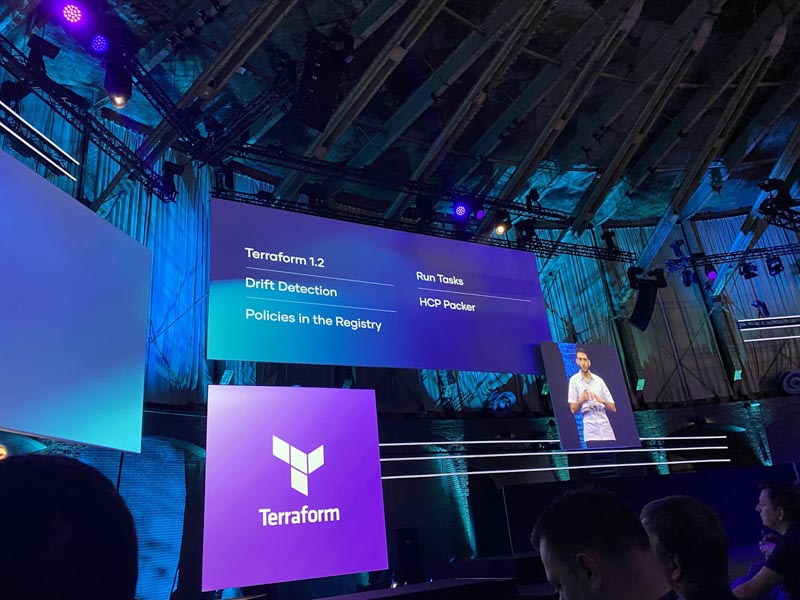

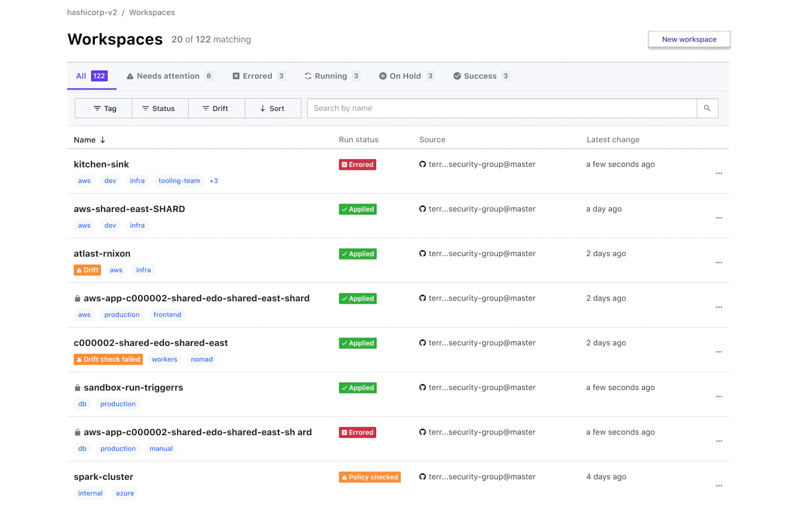

Drift detection

Terraform Cloud propose dorénavant la détection des drifts d’infrastructure. Vos workspaces seront en fait re-planned une fois par jour et compareront l’infrastructure réellement déployée avec le dernier tfstate. Outre un affichage spécial sur les workspaces ayant subi des drifts, une notification vers Slack/Teams/etc. est également de la partie.

Le choix est ensuite laissé à l’opérateur sur la remédiation choisie : accepter la modification via un refresh, ou bien un bon vieux apply qui écrasera les changements effectués à la main.

La feature est encore au stade de bêta publique.

Terraform 1.2 & Run tasks

On en profite pour vous inviter à aller lorgner sur deux rappels faits durant la HashiConf:

- Les Run Tasks qui utilise des services tiers tels que : Snyk, Infracost et bien d’autres encore dans votre workflow Terraform Cloud récemment ajoutées à Terraform Cloud

- Les nouveautés apportées par Terraform 1.2. Notamment les preconditions & postconditions qui ouvrent de nouvelle possibilité en plus de la commande terraform test.

Sentinel Policies Registry

Côté Terraform Cloud encore, l’annonce va ravir ceux d’entre vous qui ont des besoins de conformité : les règles Sentinel peuvent maintenant être packagées/publiées/partagées sur la Registry officielle. HashiCorp a d’ores et déjà codé et proposé des sets de règles Sentinel suivant des golden rules et donc prêtes à l’emploi.

La fonctionnalité arrivera dans les prochains mois.

Packer

Un autre rappel a été présenté lors de la HashiConf Europe sur HCP Packer.

HCP Packer est disponible en General Availability (GA) depuis Mars. L’intégration de HCP Packer permet notamment :

- D’avoir un pipeline de provisionning de golden image multi-cloud.

- D’utiliser des images Packer directement dans votre Terraform.

- De forcer la compliance d’image via Terraform Cloud.

Plus d’information sur l’article de blog officiel d’HashiCorp: https://www.hashicorp.com/blog/hcp-packer-is-now-generally-available

Nomad

Native Service Discovery

Pas mal de nouveautés sympas proposées du côté de Nomad, que ce soit pour ceux qui s’y intéressent de près et les autres. La version 1.3 de l’orchestrateur de workloads made in HashiCorp propose maintenant une capability de Native Service Discovery.

Pour ceux qui se sentaient plus ou moins forcés d’utiliser Consul dès le départ, mais pour qui cette marche était trop haute à monter (ou alors une étape prévue plus tard), il est possible d’utiliser le Service Discovery built-in directement (le switch back vers Consul peut bien évidemment se faire aussi facilement).

Reconnected Workload Support

Cette nouvelle version introduit également une gestion spéciale des nœuds Edge, permettant à ceux-ci de perdre le contact avec le cluster sans pour autant être considérés comme définitivement down.

Present and future features

Parmi les autres annonces, on peut également citer le support de CSI en General Availability (GA), la possibilité de faire du load-balancing simple nativement (combiné à des Health Checks custom), des améliorations sur les Nomad Packs, ou encore le support récent de Traefik pour de l’External Ingress. La future version 1.4 apportera quant à elle la gestion native des variables secrètes (encore une fois, le switch vers Vault sera d’une simplicité enfantine), le support d’OIDC, une fédération Multi-Région, ainsi qu’une notion de Quotas (version Enterprise uniquement).

Waypoint

Waypoint fait son entrée dans HCP en private Beta.

En dehors de HCP Waypoint, pas de nouveauté sur le produit pour le moment.

Pour les curieux qui souhaitent accéder à la Private Beta, le lien d’inscription est ici.

Consul

Toujours côté HCP, Consul sur Azure passe en General Availability (anciennement, il était possible de déployer HCP Consul sur AWS uniquement).

Quelques nouveauté font leurs apparitions:

- Consul API Gateway 0.3 est maintenant en General Availability (GA) et permet d’introduire une Logical Gateway entre les multiples instances (introduisant une notion de HA gateway instance).

- Consul Adds AWS Lambda Support permet d’inclure les Lambda AWS pour faire du Consul Service Mesh et est en public beta.

- Feature Cluster Peering en tech preview permettant de relier des cluster Consul de fédération différente entre eux.

Vault

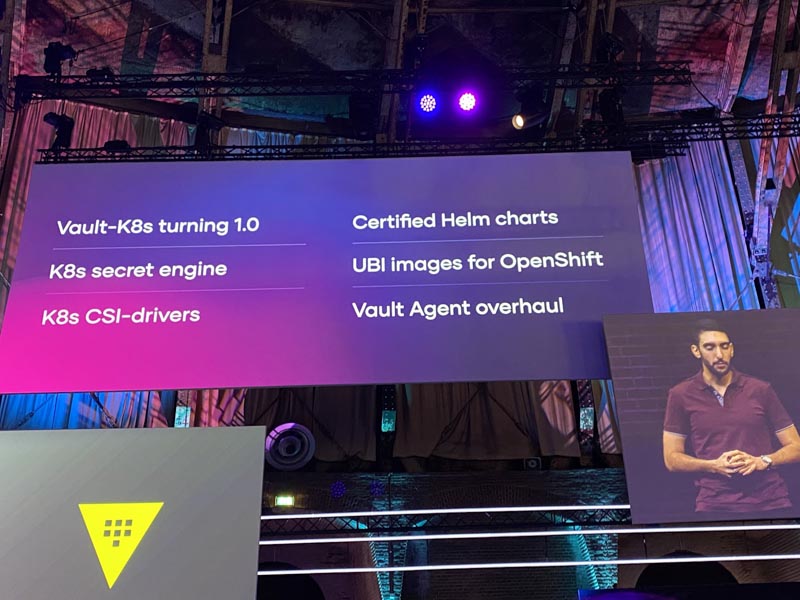

Côté Vault, aucune grande annonce, à l’exception d’un récap des features présentes dans la nouvelle version de Vault 1.1.

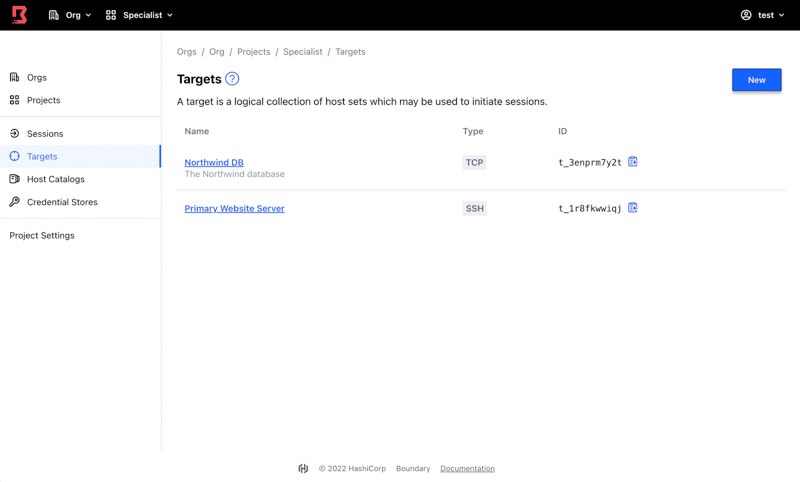

Boundary

Toujours côté HCP, Boundary fait son apparition en Public Beta.

Pour ceux qui veulent tester, le lien est ici.

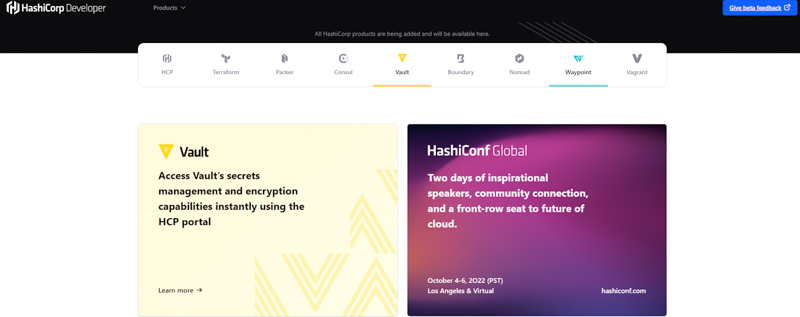

Documentation & User Experience

Enfin, le Developer Site fait son introduction en Beta public. L’objectif du Developper Site est de centraliser la documentation, learning et autres ressources de l’ensemble des produits HashiCorp sous une interface commune.

Pour le moment, le site héberge Vault et Waypoint uniquement mais il est prévu de rassembler l’ensemble des outils HashiCorp sur le Developper Site dans les mois à venir.

Un exemple ci-dessous de la page d’accueil :

Pour en savoir plus sur l’avenir de cette page, le lien de la news ici.

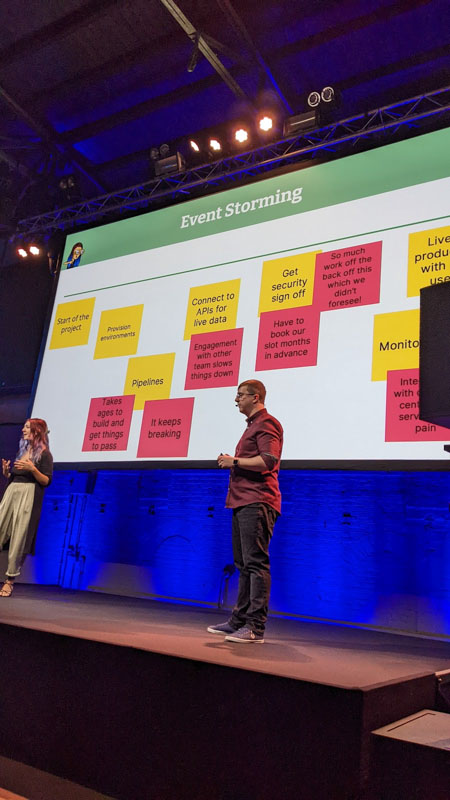

Le talk Coup de Coeur

Le coup de ❤️ de Baptiste : Non-Technical Challenges of Platform Engineering où la conférence aborde les problématiques humaines/organisationnelles de façon non-technique. Une conférence qui permet d’avoir un point de vue différent comparé aux autres conférences.

Le coup de ❤️ de Mehdi : Auto-Configure Your Vault and Boundary With CTS où le contenu était technique (via une démonstration et une très bonne présentation en amont), sur comment déployer un service (sous un container Kubernetes) et faire en sorte qu’automatiquement :

- Le service récupère ses secrets via Vault pour accéder a la base de données.

- Un accès de Boundary vers le service est créé à la volée (pour une connexion HTTP ou SSH).

Les talks sont disponibles (au fur et à mesure) sur https://live.hashiconf.com/on-demand.

Et enfin, quelques photos d’Amsterdam. Enjoy !