Revolve Press Start : la revue de presse du Cloud – Janvier 2022

Happy New Year !

Heureux de vous retrouver pour cette nouvelle année 2022 ??? On reprend les bonnes habitudes avec un best-of de l’actualité Cloud & Containers (mais pas que !) en ce mois de Janvier.

Actualités

Microsoft continue son petit bonhomme de chemin en termes d’acquisitions se chiffrant en milliards de dollars ; dernier rachat en date, celui d’Activision Blizzard ! Si l’éditeur n’est pas au meilleur de sa forme, ce rapprochement s’avèrera sûrement très stratégique à long terme face à Sony par exemple.

Meta a annoncé le mois dernier avoir choisi AWS pour le déploiement de son infrastructure, en sus de son infrastructure OnPrem, avec un focus sur la R&D et l’IA.

Notre licorne française Doctolib, quant à elle, s’est offert Tanker, l’une des pépites françaises les plus avancées sur le chiffrement de bout en bout.

En parlant de licornes, la liste n’en finit plus de s’allonger depuis quelques mois pour arriver à 26 entreprises (+5 rien qu’en ce mois de Janvier) ; on récapitule avec une petite liste mise à jour.

Cloud

AWS

AWS Amplify Studio entre en Preview et va venir enrichir le service Amplify, en particulier pour les besoins de développement d’UI. Plus d’infos dans le blog AWS.

A lire également, l’article sur notre blog : Enabling unauthenticated access with Amplify

Amazon GuardDuty introduit une nouvelle détection qui peut vous informer lorsque des credentials EC2 sont utilisés pour invoquer des API à partir d’un range IP inconnu ou d’un account AWS tiers.

Amazon Cloudwatch permet maintenant les souscriptions cross-account au sein d’une même organization ; ça devrait permettre entre autres de faciliter la centralisation des logs.

ECS Anywhere continue d’étoffer ses fonctionnalités avec le support d’ECS Exec et Amazon Linux 2 pour les workloads conteneurisées OnPrem.

Tools

CloudWanderer-io/CloudWanderer : a Python package which allows you to enumerate and store your AWS Resources in a Graph Database, and request them into a Jupyter Notebook.

Qovery/pleco : Automatically remove cloud and kubernetes resources based on a time to leave tag (TTL).

Food for Thought

L’aventure du télescope James Webb lancé à Noël ne fait que commencer, mais son lancement est d’ores et déjà un succès incontestable.

D’un point de vue purement SRE par contre, c’était loin d’être gagné. En effet, l’appareil a coûté tellement cher à produire qu’il n’était pas question d’en créer un deuxième en cas de problème; il fallait donc qu’il soit le plus fiable possible ! Le tout ainsi que l’historique du projet sont plutôt bien récapitulés ici.

Pour les fans, si vous vous demandez où en est le satellite de son voyage, vous pouvez le suivre en direct ici !

Sécurité

Un petit retour aux sources de la part d’AWS, avec un top 10 des bonnes pratiques pour sécuriser vos backups. Toujours bon à (re)lire.

Il y a quelques semaines, Orca Security a pu exploiter une vulnérabilité de CloudFormation permettant potentiellement de prendre le contrôle de n’importe quelle ressource AWS. Au-delà de l’analyse de sécurité très intéressante, je vous propose également une analyse – parmi d’autres – de leur communication.

Containers

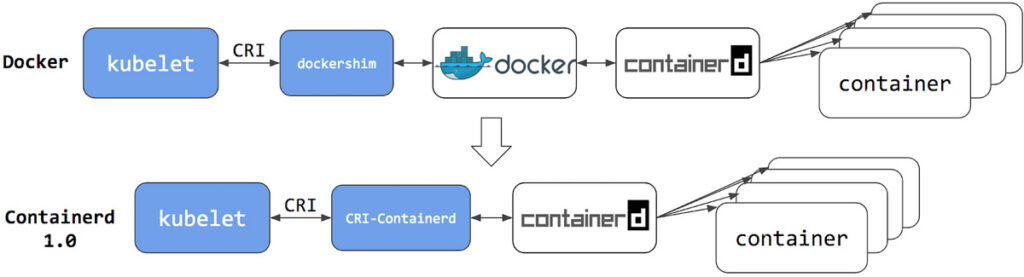

La version 1.24 de Kubernetes sortira en avril prochain, et signifie la fin du Dockershim embarqué de base. Pour faire simple (cf. schéma ci-dessous), Kubernetes embarquait jusqu’ici par défaut Dockershim, un composant historique datant d’avant la normalisation apportée par CRI (Container Runtime Interfaces).

Bref, un certain nombre d’actions préparatoires à un upgrade en 1.24 sont nécessaires, surtout si vous êtes sur du Kubernetes OSS et que c’est la première fois que vous entendez parler d’une telle problématique.

Le pourquoi du comment, et quelques méthodologies & outils dans les liens suivants :

- Kubernetes is Moving on From Dockershim: Commitments and Next Steps

- Dockershim Deprecation FAQ

- Check whether Dockershim deprecation affects you

- Find Out What Container Runtime is Used on a Node

En plus de ce sujet Dockershim, comme d’habitude n’oubliez pas de vérifier si certaines API utilisées dans vos manifestes sont dépréciées voire supprimées… D’ailleurs, un article assez pertinent aborde particulièrement cette partie : “Kubernetes isn’t about containers, …it’s about API”.

Changeons de sujet sur k8s, et partons du côté authentification avec ce walkthrough intéressant sur comment câbler KeyCloak et vos clusters Kube.

Côté outils :

- reddec/ingress-dashboard : Automatic dashboard generation for Ingress objects

- up9inc/mizu : An API traffic viewer for Kubernetes enabling you to view all API communication between microservices to help your debug and troubleshoot regressions ; think TCPDump and Wireshark re-invented for Kubernetes

- abahmed/kwatch : helps you monitor all changes in your Kubernetes(K8s) cluster, detects crashes in your running apps in real time, and publishes notifications to your channels (Slack, Discord, etc.) instantly

Observabilité

Nés des efforts conjoints de OpenTracing et OpenCensus, on entend de plus en plus parler des outils OpenTelemetry ces temps-ci. Je vous propose donc cette introduction détaillée aux collectors et exporters OpenTelemetry dans ce billet.

Et chez Revolve ?

- Comment la data soutient le développement de solutions spatiales

- Step Functions array flattening

- Terraform Registry Protocol

- Etat des lieux du Cloud de confiance à début 2022

- La sécurité dans les nuages : l’interview de Teddy Ferdinand

- Des sciences du langage aux algorithmes de NLP

- Vincent, des plantes carnivores au Cloud AWS

Pour finir…

Nous avions reçu le youtubeur Defend Intelligence en 2021 pour un entretien sur l’acculturation de la Data Science. On vous propose de le retrouver pour plonger plus profondément dans l’IA, dans ce reportage sur la gestion des déchets nucléaires à 500 mètres de profondeur, en compagnie d’un robot de Boston Dynamics :